4D v15.4

Criptografar conexões cliente-servidor

- Manual de 4D Server

-

- Uso de 4D Server

-

- Criar ou abrir um banco de dados 4D Server

- Sair de 4D Server

- Usando 4D Server 64 bits (Windows)

- Utilizar 4D Server 64 bits para OSX (pré versão)

- 4D Server Menus

- Preferências de configuração

- Preferências de publicação

- Criptografar conexões cliente-servidor

- Gerenciamento da pasta Resources

- Registrar um banco de dados como serviço

- Configurar um espelho lógico

Criptografar conexões cliente-servidor

Criptografar conexões cliente-servidor

Pode configurar suas conexões cliente/servidor de maneira que 4D Server e as máquinas 4D remotos se comuniquem em modo seguro.

A comunicação cliente/servidor está baseada no protocolo TLS (Transport Layer Security), que anteriormente era SSL (Secured Socket Layer).

O protocolo TLS foi desenhado para dar seguridade aos intercâmbios de dados entre duas aplicações, principalmente entre um servidor web e um navegador. O protocolo está desenhado para autenticar ao remetente e o receptor e para garantir a confidencialidade e integridade da informação intercambiável. Para obter uma descrição detalhada, consulte a seção Usar protocolo TSL no manual de Linguagem de 4D.

Quanto a 4D Server e 4D Client, os mecanismos de geração de chaves e de autenticação são manipulados de forma transparente por 4D Server e não requerem de nenhuma configuração adicional do usuário.

Nota: Criptografar conexões cliente/servidor diminui as conexões.

A nível de rede, o protocolo TLS é inserido entre a capa TCP/IP (nível baixo) e o protocolo de alto nível.

Para usar TLS em arquitetura cliente/servidor em uma arquitetura “clássica”, diversos elementos devem estar presentes em locais diferentes:

- 4DSLI.DLL (Windows) ou 4DSLI.bundle (Mac OS). Esta é a capa de interface de segurança dedicada ao gerenciamento TLS. Deve estar localizado na máquina 4D Server assim como em toda máquina 4D Cliente:

- em Windows: ao lado dos arquivos executáveis de aplicações 4D e 4D Server,

- em Mac OS: na subpasta Native Components de pacotes de software 4D e 4D Server.

Este arquivo é instalado como padrão.

- key.pem (documento que contém chave de criptografia privada) e cert.pem (documento contendo certificado). Estes arquivos devem estar localizados na subpasta Resources das aplicações 4D Server e 4D. Devem estar presentes na máquina servidor e em cada máquina remota.

Arquivos padrão key.pem e cert.pem são oferecidos com 4D. Para um maior nível de segurança, é recomendado fortemente que substitua estes arquivos com seus ´próprios certificados. Para saber mais sobre criar certificados personalizados, veja [#title id="777" anchor="2643158"/] da documentação 4D's Web server (o procedimento é idêntico).

Deve também ativar conexões em modo seguro.

Para fazer isso, abra a página “Cliente-Servidor/Opções de Network” na caixa de diálogo configurações de Banco de dados e selecione a opção Encrypt Client/Server Connections na área “Encryption” (ver Preferências de configuração).

Por outro lado, a criptografia de conexões 4D Server não está habilitada por padrão. Você deve ativar desta maneira: Abra a página "Cliente-Servidor /Opções rede" das propriedades da base da caixa de diálogo e selecione a opção de Criptografar as conexões cliente-servidor (ver a seção Preferências de configuração).

Por padrão, a caixa de seleção não está selecionada.

A continuação, você deve sair e relançar o 4D Server para que esta configuração seja tida em conta.

Todos os computadores remotos 4D se conectarão em modo de segurança.

- Uso de ServerNet

Quando a nova camada de rede ServerNet network for usada, a ativação doprotocolo seguro no servidor é transparete (o modo de publicação não aparece na caixa de diálogo de conexão). A conexão e troca para modo seguro acontece após uma negociação interna entre a aplicação servidor e a aplicação remota.

Para saber mais sobre ServerNet, veja Preferências de configuração.

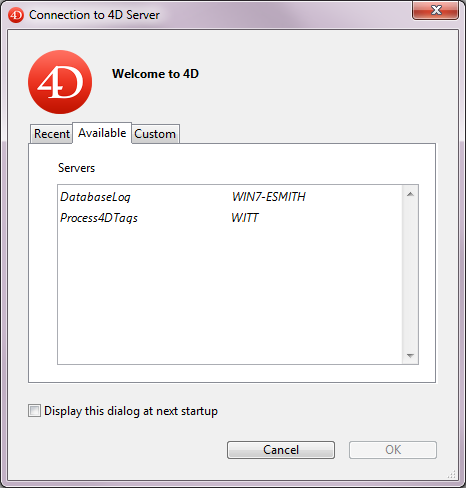

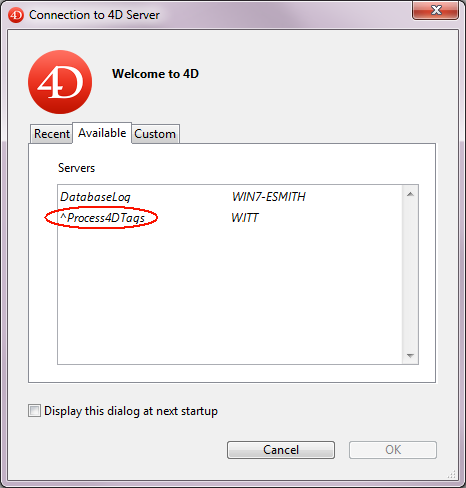

- Uso da camada de rede legado (legacy network layer)

Quando a camada de rede legado for usada, o acento circunflexo (^) é colocado antes do nome dos bancos de dados publicados em modo TLS na caixa de diálogo de conexão em 4D Server:

Nota: W Quando o banco de dados não for publicado dinamicamente em uma página TCP/IP da caixa de diálogo Conexão, o usuário pode entrar seu nome na página Custom (ver Conexão a um banco de dados 4D Server e Preferências de publicação). Neste caso, um acento circunflexo( ^) deve ser colocado antes do nome do banco de dados se o banco de dados estiver publicado em modo seguro; do contrário, a conexão será rejeitada.

Produto: 4D

Tema: Uso de 4D Server

Manual de 4D Server ( 4D v15.4)

Manual de 4D Server ( 4D v15.3)